内容纲要

1. 引言

在当今的数字世界中,信息的安全与隐私得到了前所未有的重视。端到端加密技术在此背景下应运而生,也逐渐成为了许多通讯应用的标准配置。本文将着重介绍一种最常用、创新性的端到端加密技术——Diffie-Hellman密钥交换。

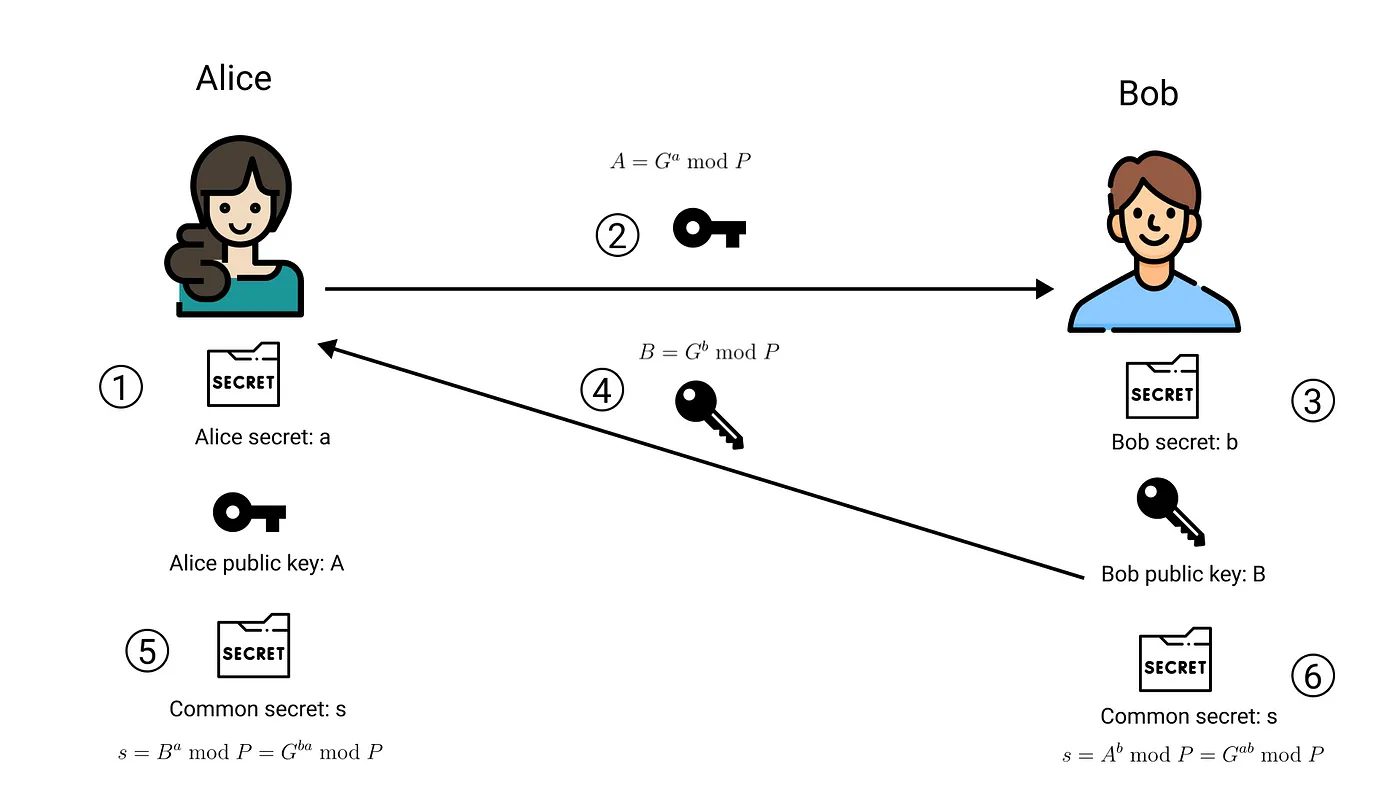

2. Diffie-Hellman密钥交换技术

Diffie-Hellman算法是一种在公开通道上创建共享密钥的方法,可以让通讯双方在不泄露密钥的情况下建立起一个共享的秘密。这个过程十分巧妙,即使攻击者监听到了所有的通讯过程,也无法获取到实际的密钥内容。

3. Diffie-Hellman密钥交换的优势与不足

优势:

- 通讯双方无需提前约定秘钥,大大降低了安全风险。

- 双方生成的会话密钥仅在当前通讯会话中有效,即使过去的通讯记录被破解,也不会影响到当前或未来的通讯。

不足:

- Diffie-Hellman算法本身并不提供身份验证,因此容易受到中间人攻击(Man-in-the-middle attack)。

- 该算法运算复杂度较高,会增加一些系统开销。

4. 安全问题及应对策略

在Diffie-Hellman密钥交换中,最大的风险就是中间人攻击。对于这个问题,常见的解决方案是使用数字签名或数字证书来提供通讯双方的身份验证。

5. 使用GO语言实现Diffie-Hellman密钥交换

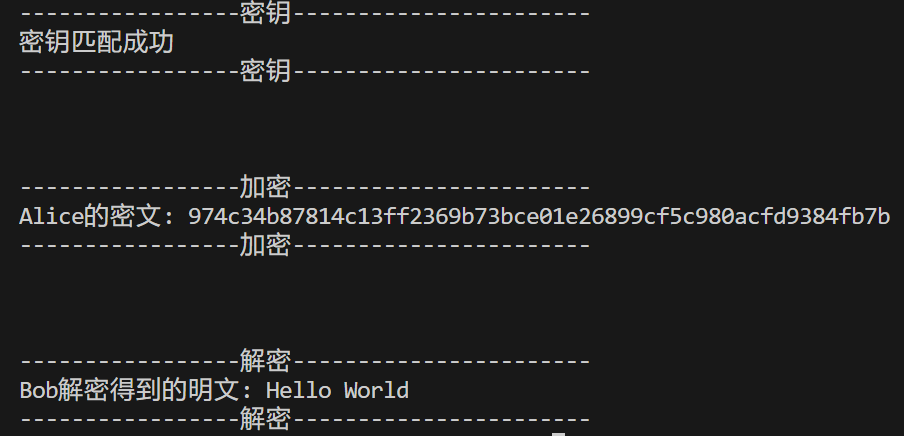

为了帮助理解Diffie-Hellman密钥交换的工作过程,下面提供了一个简单的Go语言实现:

package main

import (

"crypto/aes"

"crypto/cipher"

"crypto/hmac"

"crypto/rand"

"crypto/sha256"

"fmt"

"math/big"

)

// 定义基本参数

var (

prime, _ = new(big.Int).SetString("FFFFFFFFFFFFFFFFC90FDAA22168C234C4C6628B80DC1CD129024E088A67CC74020BBEA63B139B22514A08798E3404DDEF9519B3CD3A431B302B0A6D7979FB1", 16)

generator = big.NewInt(2)

)

// 生成随机私钥

func generatePrivateKey() *big.Int {

privateKey, _ := rand.Int(rand.Reader, prime)

return privateKey

}

// 通过私钥生成共享密钥

func generateSharedSecret(privateKey *big.Int) *big.Int {

return new(big.Int).Exp(generator, privateKey, prime)

}

// 通过私钥和对方公钥计算会话密钥

func computeSecret(theirPublic, myPrivate *big.Int) []byte {

secretInt := new(big.Int).Exp(theirPublic, myPrivate, prime)

secretBytes := secretInt.Bytes()

mac := hmac.New(sha256.New, secretBytes)

mac.Write(secretBytes)

return mac.Sum(nil)

}

func main() {

//每个通讯方生成各自的私钥

alicePrivateKey := generatePrivateKey()

bobPrivateKey := generatePrivateKey()

//然后生成对应的公钥

alicePublicKey := generateSharedSecret(alicePrivateKey)

bobPublicKey := generateSharedSecret(bobPrivateKey)

//通过私钥和对方公钥计算出会话密钥

aliceSessionKey := computeSecret(bobPublicKey, alicePrivateKey)

bobSessionKey := computeSecret(alicePublicKey, bobPrivateKey)

//验证会话密钥是否一致

println("-----------------密钥-----------------------")

if hmac.Equal(aliceSessionKey, bobSessionKey) {

println("密钥匹配成功")

} else {

println("密钥不匹配")

}

println("-----------------密钥-----------------------")

println("\n\n")

// 消息加密与解密

plainText := []byte("Hello World")

block, err := aes.NewCipher(aliceSessionKey)

if err != nil {

panic(err)

}

nonce := make([]byte, 12)

aesgcm, err := cipher.NewGCM(block)

if err != nil {

panic(err)

}

// Alice 加密

// Alice -> Bob

ciphertext := aesgcm.Seal(nil, nonce, plainText, nil)

println("-----------------加密-----------------------")

fmt.Printf("Alice的密文: %x\n", ciphertext)

println("-----------------加密-----------------------")

println("\n\n")

// 解密

// Bob 解密

bobblock, err := aes.NewCipher(bobSessionKey)

if err != nil {

panic(err)

}

aesgcm, err = cipher.NewGCM(bobblock)

if err != nil {

panic(err)

}

plain, err := aesgcm.Open(nil, nonce, ciphertext, nil)

if err != nil {

panic(err)

}

println("-----------------解密-----------------------")

fmt.Printf("Bob解密得到的明文: %s\n", plain)

println("-----------------解密-----------------------")

}

最后,我们要注意,尽管Diffie-Hellman秘钥交换算法有很多优秀的特性,但并不能保证通信的绝对安全,正确的使用和理解秘钥交换算法,是信息安全中至关重要的一环。